Olá concurseiros! A FUMARC disponibilizou o caderno de provas objetivas do concurso PC MG.

Confira as questões comentadas de Noções de Informática para Perito.

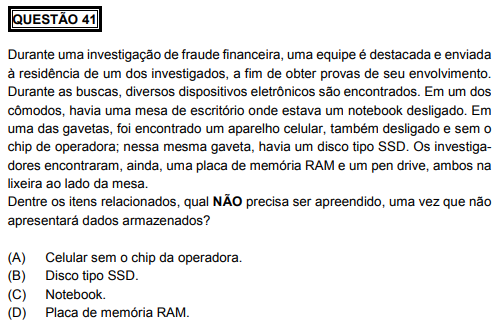

Comentário:

Nesta questão temos que analisar qual é hardware que apresenta memória volátil, que no caso é a memória RAM

alternativa correta, letra d)

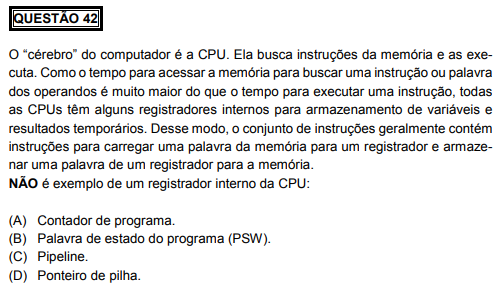

Comentário:

De todas as opções, pipeline não é um registrador mas sim uma técnica de implementação de processadores.

Alternativa correta, letra c)

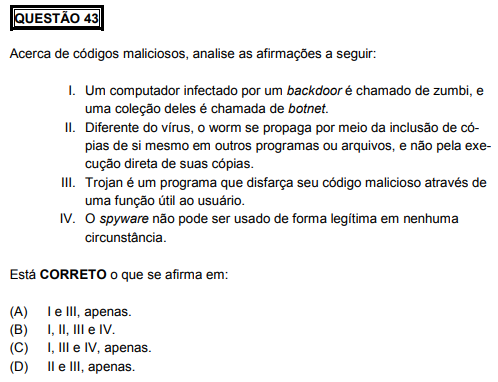

Comentário:

Um backdoor pode utilizar um computador como um bot, sendo assim, transformando a maquina em um zumbi. Quando temos vários deles é chamado de botnet. Alternativa I correta.

Worms não se propagam por meio da inclusão de cópias de si mesmo e sim pela execução direta de suas cópias. Alternativa II incorreta.

Trojan é um software que além de executar a função para que aparentemente foram projetados, também executam funções maliciosas. Alternativa III correta.

Spyware pode ser utilizado de forma legitima quando instaladas pelo próprio dono ou com o consentimento deste. Afirmativa IV incorreta.

Alternativa correta, letra a)

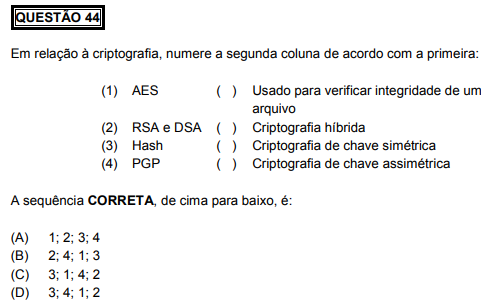

Comentário:

AES é um algoritmo de criptografia de chave simétrica.

RSA é um dos primeiros sistemas de criptografia de chave pública e o DSA também utiliza chave assimétrica para assinatura digital.

HASH é uma função que tem várias funcionalidades dentro da segurança da informação sendo uma delas a verificação da integridade de um arquivo.

PGP é uma criptografia hibrida, utilizando o melhor dos dois mundos (Mesmo que isso a torne bem mais complexa).

Alternativa correta, letra d)

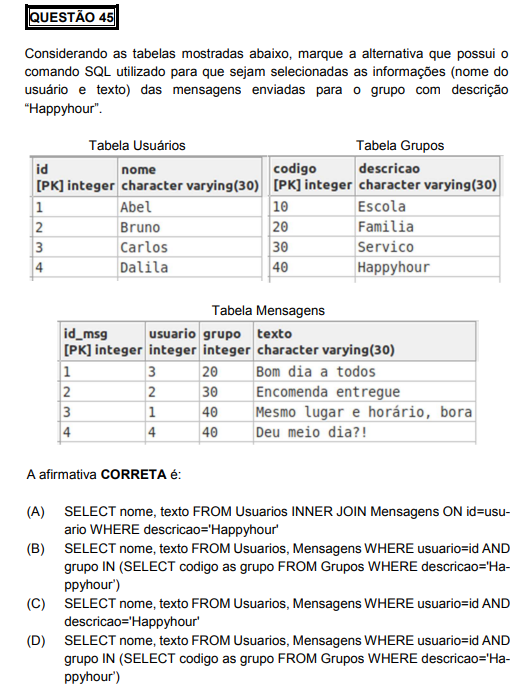

Questão anulada

Comentário:

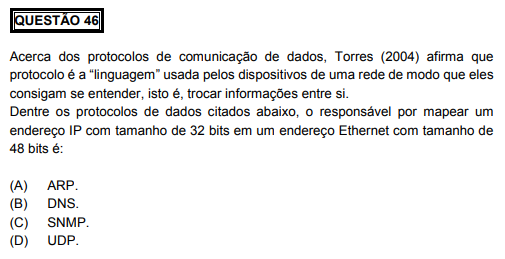

O protocolo capaz de transformar de mapear o endereço IP em um endereço Ethernet físico é o ARP.

Comentário:

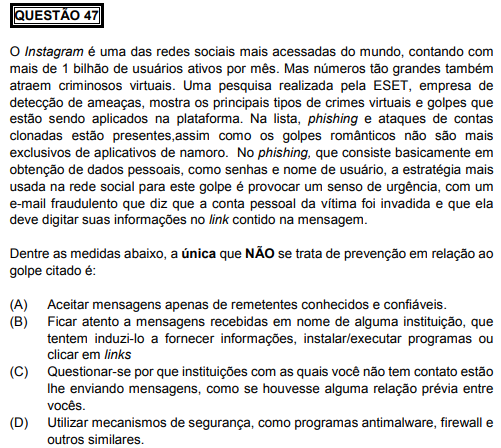

O phishing utiliza muito a engenharia social junto com meios técnicos. É sempre bom estar atento aos e-mails e ter mecanismos de segurança instalados em seu computador, porém não se faz necessário aceitar mensagens apenas de remetentes conhecidos e confiáveis.

Alternativa correta, letra a)

Comentário:

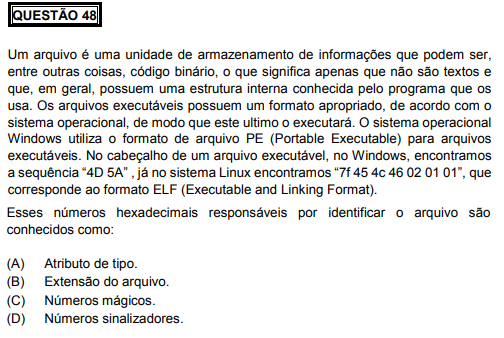

A identificação dos arquivos pode ser feita através dos números mágicos, que são exatamente os hexadecimais encontrados no cabeçalho dos arquivos.

Alternativa correta, letra c)

Comentário:

Em alguns serviços de nuvem é cobrado o valor de controle do seu serviço, por exemplo, AWS oferece recursos que são cobrados por tempo de uso.

Alternativa correta, letra a)

Comentário:

Esta questão faz referência ao rootkit.

Alternativa correta, letra c)